Desde hace años, se han ido transformando las comunicaciones desde lo que era un enfoque centralizado al más absoluto enfoque descentralizado, debido a las necesidades de movilidad y la aparición de la nube entre otros, lo cual desdibuja el borde de lo que es la infraestructura corporativa de lo que es la red pública.

A raíz de dichos cambios aparecieron diversos conceptos relacionados tanto con la red como con la seguridad aplicada a estos nuevos conceptos.

En un principio se comenzó con el concepto SDWAN, el cual permitía disponer de una capa de red independiente de la ubicación, que garantizaba el acceso de calidad a todos los elementos allí dónde estuvieran ubicados.

Pero esta capa de red no proveía seguridad más allá de proteger las comunicaciones mediante una capa de cifrado o inspección del tráfico en ciertos puntos, por lo que aparecieron conceptos como CASB, en el cual se realizaba una inspección del tráfico de las aplicaciones situadas en la nube, mejorando ampliamente la seguridad.

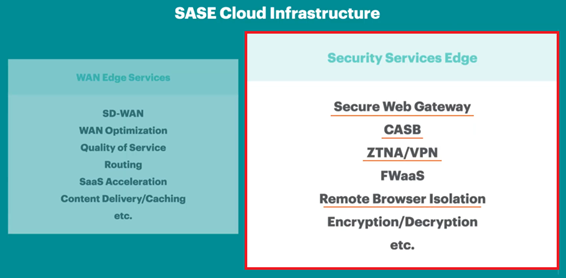

Finalmente aparece el concepto SASE, en el cual se dispone de una capa dedicada a la red y otra capa dedicada a la seguridad.

En la capa de seguridad han ido apareciendo múltiples conceptos y tecnologías que han ido mejorando poco a poco la capacidad de protección en entornos distribuidos.

Uno de los conceptos más disruptivos ha sido el de ZTNA (Zero Trust Network Access), en el cual se ha dado un salto en granularidad de control y seguridad en el acceso. Gracias al ZTNA, podemos garantizar que ciertas conexiones a ciertos servicios internos se han realizado por parte de cierto usuario, con los permisos necesarios, habiéndose comprobado su identidad previamente, así como durante dicho acceso de manera dinámica, garantizando un acceso cifrado a los servicios, permitiendo un enfoque de mínimo privilegio y control según criticidad del servicio y riesgos.

A estas tecnologías de protección se añaden muchas otras, como la inspección del tráfico, tanto para proteger servicios, como para proteger a los dispositivos de los usuarios, en búsqueda de ficheros maliciosos, inyecciones de código o accesos a recursos externos peligrosos, detección de fuga de datos, etc.

Aquí aparece el concepto de Firewall as a service, que se integra totalmente en el concepto SASE para proveer una capa de seguridad en el cloud si así se estima oportuno.

En cuanto a la protección de los dispositivos de los usuarios, existe una tecnología de protección de especial interés, denominada “Remote Browser Isolation”, que permite controlar la ejecución de código en el navegador, pudiendo controlar el riesgo de que el navegador del usuario sea vulnerado, obteniendo protección incluso ante amenazas desconocidas.

Así podríamos seguir enumerando tecnologías de protección, las cuales van apareciendo para proporcionar cada vez mejor seguridad a nuestros entornos distribuidos.

Qué es SSE (Security Service Edge) y cuáles son sus requerimientos

Entonces, ¿Qué es el concepto SSE (Security Service Edge) que está surgiendo con tanta fuerza? El concepto SSE es sencillamente el conjunto de tecnologías necesarias para la protección, dentro de una plataforma SASE, tal como se observa en la siguiente imagen.

Entonces, ¿Es realmente algo nuevo?

La realidad es que no es nada nuevo en cuanto a concepto, pero sí que se está evolucionando constantemente las tecnologías de protección que se incluyen en el SSE y a su vez, se han definido ciertos requerimientos esenciales para lo que sería un SSE de calidad:

- La seguridad debe seguir los datos

- La seguridad debe ser capaz de decodificar el tráfico de la nube

- La seguridad debe ser capaz de entender el contexto en torno al acceso a los datos

- La seguridad no puede ralentizar la red

Estos requerimientos son básicos, pero dependiendo de hasta qué nivel de complejidad llega el producto elegido pueden ser más o menos estrictos.

Por ejemplo, en cuanto a la decodificación de tráfico en la nube, un punto muy importante sería que la solución disponga de capacidades de interpretar el tráfico dirigido a la nube mediante apis, ya sea tipo Json u otros.

Este tipo de control no es posible mediante un firewall de red habitual. Además, este tipo de dispositivos no son capaces de poner dichos datos en contexto, dado que al final las tecnologías SSE permiten una visión centralizada de la seguridad al observarse la imagen total de todo el tráfico, usuarios, aplicaciones, ubicaciones, tiempos, amenazas presentes, etc.

El punto 4 es también muy importante, dado que como base de las comunicaciones disponemos de la capa de servicios WAN de borde, que proporciona la calidad de comunicaciones requerida. Si tras aplicar la capa SSE se obtiene una rebaja de prestaciones importante, no cumplirá los mínimos requeridos para un servicio de calidad que tanto costó conseguir mediante los servicios WAN de borde, por lo que la respuesta de la red tras aplicar las capas de seguridad necesarias debe ser lo más transparente posible para que el servicio sea de calidad.

Qué podemos esperar de SSE en el futuro

La principal ventaja que aporta SSE es proveer una serie de puntos de inspección de seguridad descentralizados, que permitan acercar la inspección lo más cerca posible al lugar y la forma de acceso a los datos y que, al mismo tiempo, permita cumplir todos los requerimientos anteriormente comentados, obteniendo un servicio de calidad.

En el momento que pasamos a estos entornos distribuidos con la incursión de la nube mezclada con las habituales infraestructuras de las compañías, se hace absolutamente esencial disponer de tecnologías SASE con una capa SSE lo más avanzada posible, que garantice la protección, allá donde esté la amenaza. Si no, tarde o temprano la situación desembocará en una falta de seguridad evidente, al no cubrirse todos los vectores posibles con unas comunicaciones tan complejas y distribuidas.

Por tanto, se prevé una migración casi total en los próximos años desde las tecnologías habituales de perímetro a estas tecnologías SASE y SSE distribuidas y basadas en nube, para independizar la seguridad con respecto a la ubicación manteniendo la calidad de las comunicaciones, obteniendo así una protección y visibilidad casi total.

Desde Open3s llevamos más de 15 años aportando valor y ayudando a nuestros clientes a evolucionar sus infraestructuras entendiendo sus necesidades, no sólo desde un punto de vista operativo sino también de impacto en sus procesos y aplicaciones de negocio, así como de su seguridad, ahora también en la seguridad del Cloud.

Autor: Abel Robledo, Cybersecurity Team Leader en Open3s.