En la actualidad, dentro del marco de la evolución de los diferentes modelos que las organizaciones están experimentando en sus infraestructuras, nos encontramos ante la necesidad de modernizar también nuestras plataformas de copias de seguridad tanto a nivel de arquitectura como de funcionalidades que pueden ofrecer. El objetivo es garantizar la continuidad del negocio y minimizar el impacto ante cualquier episodio de disrupción en los servicios, no sólo de IT sino de seguridad.

En este sentido, nos encontramos ante un escenario en que las organizaciones deben asumir un cambio de paradigma al momento de evaluar soluciones de backup donde deben converger no sólo elementos de infraestructura, sino que debe de estar muy ligado a un componente de seguridad y de protección de sus datos. Esto es debido a que, por ejemplo, las plataformas de backup se han convertido en uno de los puntos más vulnerables y de ataque por parte de los ciberdelincuentes, ya que se considera nuestra última línea de defensa para recuperar nuestros datos y, por consiguiente, un factor importante dentro de cualquier plan de continuidad de negocio.

En este artículo explicaremos una de las características que deben de ofrecer las plataformas de Backup: la inmutabilidad. Entendemos por inmutabilidad:

“Un concepto que se define como la aplicación de mecanismos de protección dentro de la arquitectura y diseño de los elementos que componen la plataforma de backup para que sea inaccesible por los ciberdelincuentes y además nos garantice tener tiempos de recuperación (RTO/RPO) óptimos que nos permita reducir el impacto de indisponibilidad de nuestros servicios”.

¿Por qué atacan nuestras copias de seguridad?

En primer lugar, enumeraremos 5 razones por las cuales los ciberdelincuentes atacan a nuestras plataformas de backup.

- Es nuestra última línea de defensa. Se están enfocando los ataques y de una manera agresiva a nuestras copias de seguridad, para obtener un control total o lo que es peor destruir lo que se considera nuestra póliza de seguro para garantizar la continuidad de nuestro negocio.

- La expansión y exposición de nuestros datos. Las organizaciones están experimentando un crecimiento explosivo de sus datos y una expansión a nivel de infraestructuras. Esto hace tener fragmentados nuestros datos en diferentes localizaciones, lo que amplía la superficie de ataque.

- Sin visibilidad somos más vulnerables. Debido a esa expansión en nuestras infraestructuras tenemos poca visibilidad, lo que trae consigo la pérdida de control y nos hace vulnerables ante cualquier tipo de ataque.

- La adopción de modelos y servicios cloud. La creciente demanda, por necesidades de negocio, de modelos y servicios en Cloud hace que los ataques vayan orientados hacía estos servicios, que por lo general ofrecen un nivel y compromiso de seguridad poco fiable en la actualidad.

- Nuestros ciclos prolongados de backup y recuperación. Los tiempos de recuperación (RTO/RPO) son determinantes, sobre todo ante ataques y pérdida de datos masivos, lo que nos convierte en un objetivo para los ciberdelincuentes.

Una vez conocidas las razones por las cuales atacan a nuestras plataformas de backup en la actualidad, es importante saber cómo nos atacan.

¿Cómo atacan a nuestras copias de seguridad?

En este punto, hay que tener en cuenta que nuestras copias son atacables en dos áreas principales. El almacenamiento y el catálogo de copias.

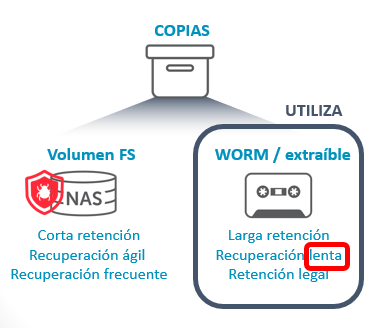

Almacenamiento: Es el elemento en donde las plataformas desbordan los datos de las copias. Generalmente está dividido en copias de primer nivel con una menor retención y almacenadas en sistemas de ficheros de cabinas de almacenamiento (NAS/SAN), que nos permite realizar de una manera rápida y frecuente recuperaciones de nuestros datos. Por otro lado, hay un segundo nivel de copias de larga retención almacenados en dispositivos de tipo WORM (write once, read many), cintas o un almacenamiento de bajo rendimiento y con comunicaciones limitadas.

Precisamente, los ataques van orientados a ese primer nivel de copia, distribuidos, por lo general, en una estructura de datos basado en carpetas y subcarpetas de acuerdo con el sistema de ficheros utilizado. Esto hace que el almacenamiento sea sumamente vulnerable y atacable, por lo que, al momento de recuperar datos ante un ataque, no queda más que recurrir a las copias de segundo nivel obteniendo tiempos de recuperación no óptimos. Por tanto, el impacto de indisponibilidad es mayor.

Las plataformas de copias de seguridad dan solución a este problema aplicando el mecanismo de WORM en el almacenamiento, lo que ofrece cierta inmutabilidad en los datos, además de otros mecanismos de protección, como mejoras en la autenticación en el acceso o aislando las comunicaciones de acceso al almacenamiento para evitar la profundidad en los ataques. Pero no es suficiente, porque por arquitectura de las soluciones este sólo es un elemento que compone el diseño de la plataforma. Por tanto, no existe una inmutabilidad total del backup.

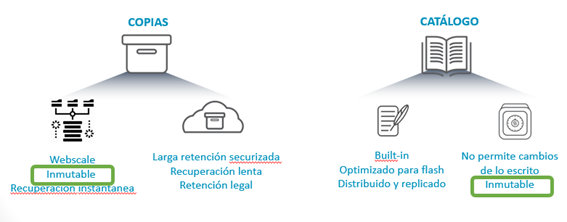

Catálogo de copias: El catálogo es otra de las áreas vulnerables en donde los atacantes han puesto especial foco, ya que es el elemento fundamental para la consistencia y traducción de las copias, necesario para los procesos de recuperación de datos y entornos productivos. Este catálogo suele estar alojado en bases de datos abiertas y en servidores con sistemas operativos vulnerables y susceptibles a ser atacados tipo Windows o Linux, por ejemplo.

Las plataformas de backup dan solución de protección a esta área aplicando mecanismos de protección e instalando parches de seguridad a nivel de sistema operativo, lo que incurre en un coste de operación muy elevado por parte de los administradores de backup no garantizando una inmutabilidad total.

Por nuestra experiencia, las soluciones de backup que se dicen “inmutables” no toman en consideración la protección del catálogo o consideran que una protección total del catálogo implicaría un cambio sustancial en el diseño de la solución, por lo que no hacen especial foco en este elemento, que es crítico para una protección totalmente inmutable.

Soluciones de Backup realmente inmutables

Una vez hemos entendido cómo atacan a nuestras copias de seguridad debemos conocer qué tipo de soluciones son las necesarias para lograr la tan ansiada inmutabilidad.

En primer lugar, debemos adquirir una solución que integre no sólo los diferentes elementos que componen una plataforma de backup para facilitar la gestión, sino que también nos ofrezca, a nivel de diseño, una distribución optimizada de los datos en un sistema de ficheros distribuido. Todo ello, a través de una arquitectura Web-Scale que garantice que nuestros datos de backup sean inaccesibles a través de procesos externos, lo que hace que la solución tenga la característica de inmutabilidad.

El catálogo, por diseño, deberá estar distribuido y replicado en toda la plataforma. Esto hace que sea inmutable y difícilmente atacable, siendo el punto diferenciador a tener en cuenta en el momento de evaluar la adquisición de una solución de backup.

No sólo debemos garantizar la recuperación de nuestros datos de forma rápida y granular que nos permita cumplir con los tiempos de recuperación (RTO/RPO) requeridos por negocio en recuperaciones específicas, sino también en recuperaciones de forma masiva, que en definitiva es en el escenario en el que nos encontramos cuando sufrimos un ataque.

En resumen, la inmutabilidad no sólo abarca el bloqueo o la protección de acceso al almacenamiento sino a todos los elementos que componen la plataforma de Backup, entre ellos EL CATÁLOGO.

Tenemos el convencimiento de que las áreas de infraestructura y de ciberseguridad deben estar alineadas, cada vez más, en la toma de decisiones al momento de adquirir soluciones de backup por el impacto que supone en la continuidad del negocio y por la forma como nos atacan los ciberdelincuentes.

Desde Open3s, tenemos experiencia en ambas áreas ayudando a nuestros clientes a través de nuestros servicios y soluciones a garantizar la continuidad de su negocio. Si quieres saber más, no dudes en contactar con nosotros.

Autor: Carlos Zavala Pasco, Area Manager Infraestructura IT